System KSeF 2.0 wprowadza ścisłą hierarchię praw dostępu. Dla państwa ważne jest dokładne wiedzieć, kto wystawił fakturę, kto ją pobrał i na jakiej podstawie. Błędy w konfiguracji uprawnień mogą prowadzić albo do wycieku poufnych danych, albo do zablokowania działalności całej firmy.

Prawa podstawowe i wtórne: jaka jest różnica?

Uprawnienia pierwotne zawsze należą do samego podatnika (właściciela JDG lub firmy). Dają pełną kontrolę nad systemem: prawo do wystawiania/odbierania faktur oraz, co najważniejsze, prawo do nadawania uprawnień innym.

Uprawnienia wtórne to uprawnienia, które podatnik deleguje swoim pracownikom, biuru rachunkowemu lub doradcom podatkowym.

Kto posiada uprawnienia pierwotne?

W poniższej tabeli pokazano, kto jest „głównym” w systemie dla różnych form działalności gospodarczej:

| Forma działalności | Posiadacz uprawnienia pierwotnego |

|---|---|

| Jednoosobowa działalność gospodarcza (JDG) | Właściciel (osoba fizyczna) |

| Spółka cywilna / jawna / z o.o. | Samo podmiot prawny (poprzez organ reprezentacji) |

| Fundacje, stowarzyszenia | Sama organizacja |

Problem autoryzacji w przypadku spółek (firm)

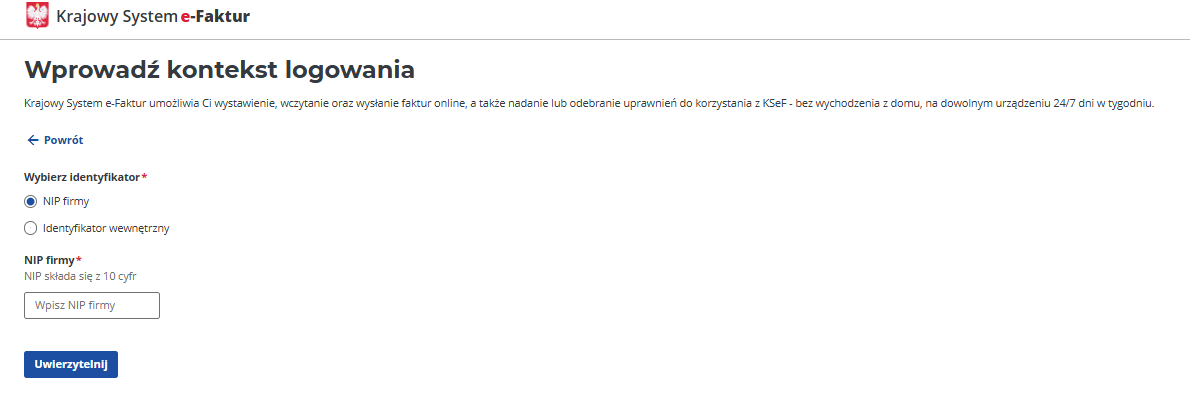

Jeśli właściciel JDG może łatwo zalogować się do systemu przez Profil Zaufany, to firmy napotykają na barierę. KSeF wymaga potwierdzenia tożsamości. Dla firm jest to albo rzadko używana „kwalifikowana pieczęć” (pieczęć kwalifikowana), albo specjalna procedura za pośrednictwem urzędu skarbowego.

Jeśli Twoja firma nie posiada pieczęci, musisz złożyć formularz ZAW-FA w swoim Urzędzie Skarbowym. W dokumencie tym wskazujesz jednego „Reprezentanta” — osobę (np. członka zarządu lub dyrektora), która otrzyma uprawnienia pierwotne i będzie mogła zarządzać systemem w imieniu firmy.

Jak udzielić dostępu pracownikowi lub księgowemu?

Istnieją dwa główne sposoby nadania komuś uprawnień:

Porównanie: Dostęp imienny vs Token

| Metoda | Zalety | Wady |

|---|---|---|

| Imienny | Zalety: jasna odpowiedzialność — widać, kto wykonał działanie. | Wady: trudności podczas urlopów lub zwolnień pracowników. |

| Token | Zalety: pełna automatyzacja i działanie systemów w trybie 24/7. | Wady: wymaga najwyższego poziomu bezpieczeństwa — to „klucz” do Twojej firmy. |

Instrukcja krok po kroku: Konfiguracja uprawnień w Aplikacji Podatnika

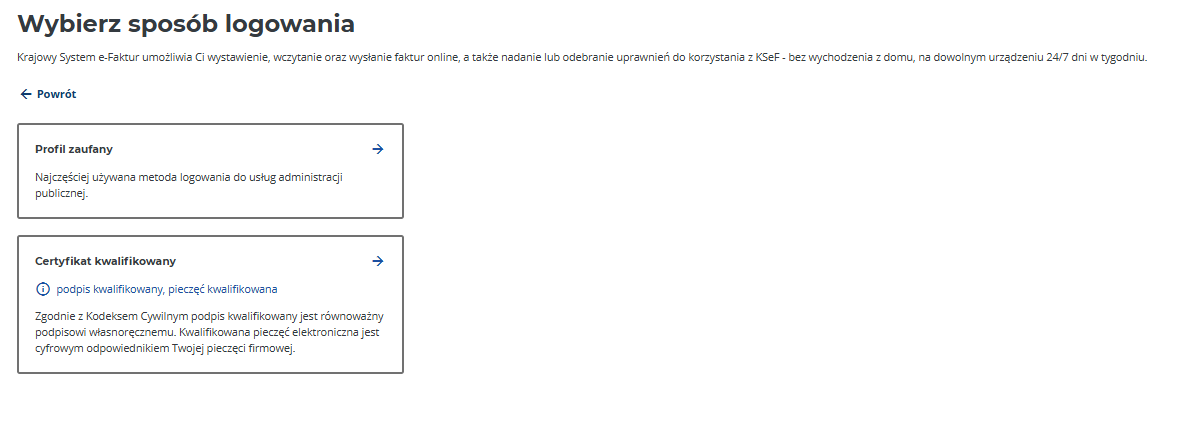

Krok 1: Logowanie do systemu

Wejdź na oficjalny portal ksef.podatki.gov.pl i wybierz metodę autoryzacji (Profil Zaufany lub podpis elektroniczny).

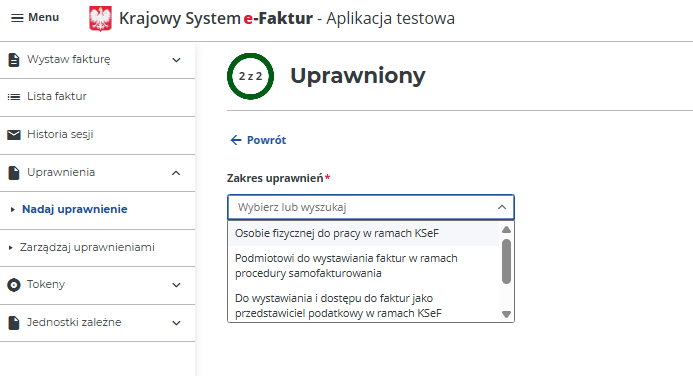

Krok 2: Wybór rodzaju uprawnień

W menu „Uprawnienia” wybierz, komu udzielasz dostępu. Jeśli to Twój księgowy — wybierz „Podmiotowi do wystawiania i dostępu do faktur”. Jeśli pracownik etatowy — „Osobie fizycznej”.

]

]

Krok 3: Określenie zakresu uprawnień

Możesz elastycznie ustawić, co dokładnie może robić dana osoba:

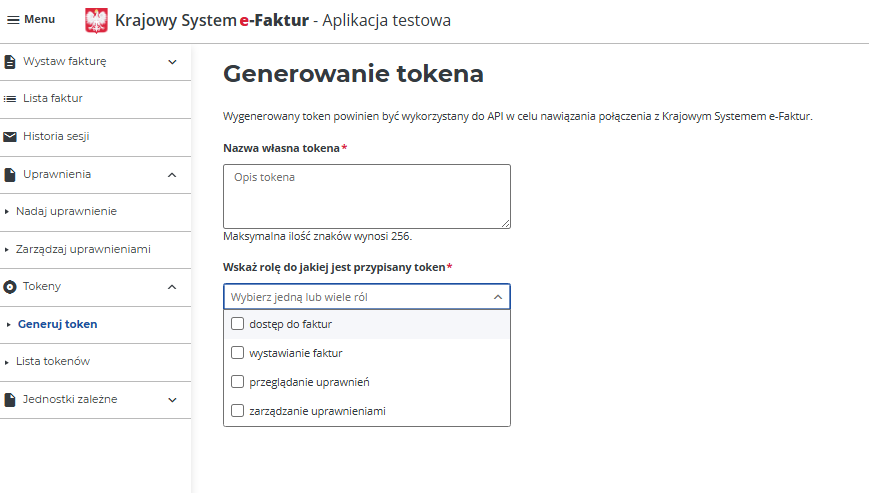

Generowanie tokena dla oprogramowania

Jeśli korzystasz z zewnętrznego oprogramowania do faktur, musisz wygenerować token. To cyfrowy kod, który „połączy” Twój program z serwerem ministerstwa.

Uwaga: Po wygenerowaniu tokena koniecznie skopiuj go od razu! System pokaże go tylko raz. Jeśli go zapomnisz, będziesz musiał unieważnić stary i wygenerować nowy.

]

]

Wnioski: Strategia bezpieczeństwa

Konfiguracja uprawnień w KSeF to nie jednorazowe zadanie, lecz proces. Zalecamy:

W Finansowy Flex pomagamy klientom skonfigurować hierarchię uprawnień dostępu tak, aby biznes działał jak w zegarku, a dane pozostawały bezpieczne. Nie zostawiaj „kluczy” do swojej firmy bez nadzoru!